| Aldeko puntuak |

Aurkako puntuak |

| Eskaneatze integrala |

Kostuekin lotutako funtzionalitate aurreratuak |

| Etengabe eguneratzen da ahultasun datu-basea |

Eskaneatze intentsiboaren kasuan beharrezkoak diren baliabideak |

| Interfaze grafiko intuitiboa eta erabiltzeko erraza |

Positibo faltsuak sortzeko aukera |

| Programazioa eta pertsonalizazioa |

Positibo faltsuak sortzeko aukera |

| Programazioa eta pertsonalizazioa |

Suebakiekin eta intrusioak detektatzeko sistemekin gatazkak izateko aukera |

| Beste segurtasun sistema batzuekin integratzeko gaitasuna |

Ahultasun datu-basearen kalitatearen menpekotasuna |

| Plataforma anitzeko laguntza, Windows, Linux eta macOS barne |

| Segurtasun akatsak arintzeko eta zuzentzeko gomendioak biltzen dituzten txostenak sortzea |

Tresna honen alderdi positiboetan esan bezala, bere kudeaketa erabiltzailearen interfaze grafiko baten bidez egiten da. Interfaze honek Nessus-en funtzio eta funtzio guztietarako sarbidea eskaintzen du modu intuitibo eta erraz batean. Jarraian, tresnaren elementu nagusiak deskribatuko dira, azalpen zehatzak beste mezu bat eskatu baitezake:

1. Arbela: Arbela Nessusen hasierako orria da eta funtsezko informazioa eskaintzen du, hala nola, eskaneatutako ostalari kopurua. Hemendik aurrera, erabiltzaileek azken eskaneaketa, txosten eta tresnaren beste alor garrantzitsu batzuk azkar atzi ditzakete.

2. Eskaneaketak: Atal honek erabiltzaileei azterketak konfiguratzeko eta exekutatzeko aukera ematen die. Erabiltzaileek eskaneaketa automatikoak programatu ditzakete, eskaneatu eskuzko eskaneaketa egin, eskaneatu inportatu eta esportatu eta abian diren analisien aurrerapena eta emaitzak berrikusi. Aurreko analisien historia ere ikus dezakete eta, hala nola, azterketak pausatu, geldiarazi edo berrabiarazi behar diren ekintzak egin ditzakete.

3. Txostenak: eskaneatze batera sartuz gero, erabiltzaileek eskaneatuei buruzko txosten zehatzak berrikusi eta sor ditzakete. Txostenak pertsonalizatu daitezke informazio eta gomendio zehatzak sartzeko. Erabiltzaileek hainbat formatutako txostenak esportatu ditzakete, hala nola PDF, CSV eta HTML, partekatzeko.

4. Politikak: Politikak arakatzeak nola gauzatzen diren zehazten duten arau- eta ezarpen-multzo aurrez zehaztuak dira. Politikak sortu eta pertsonalizatu daitezke erakundearen testuinguruko behar zehatzetara egokitzeko. Politika horiek eskaneatu beharreko arrisku-maila, bilatu beharreko ahultasun motak eta azterketan sartu beharreko ostalariak edo sareak bezalako ezarpenak izan ditzakete.

5. Konfigurazioa: Hor dago erabiltzaileek tresnaren berariazko aukerak eta ezarpenak, hala nola gailuaren zerbitzariaren ezarpenak, autentifikazio-ezarpenak , eta jakinarazpen aukerak. Erabiltzaileak eta rolak kudea ditzakete, datuak gordetzeko politikak ezarri eta beste segurtasun sistema batzuekin integrazioak konfiguratu ditzakete.

Kasu praktikoa

Irudi batek mila hitz baino gehiago balio duenez, tresnaren erabileraren erakustaldi praktikoa egingo da. Proposatutako eszenatokia honakoa da:

Nessus erabiliz

"Eskaner" gisa izendatutako makinatik, Nessus abiaraziko da. Analisiaren xedea "Biktima" izenez ezagutzen den makina izango da. Behin analisia amaitu eta dagokion txostena lortuta, "Erasotzailea" gisa identifikatutako makinatik, atzemandako ahultasunen bat ustiatzen saiatuko da urruneko sarbidea lortzeko.

Lehenik eta behin, "My Scans" atalean, eskaneatu berri bat definitzen dugu "New Scan" botoian klik eginez:

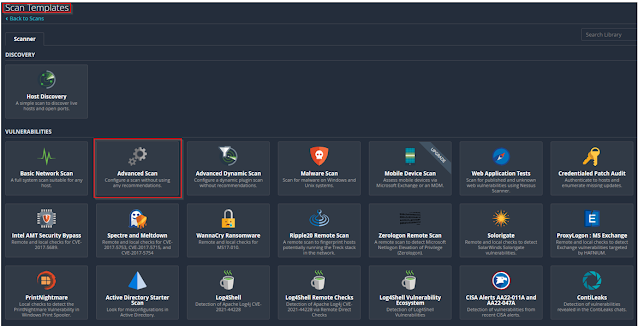

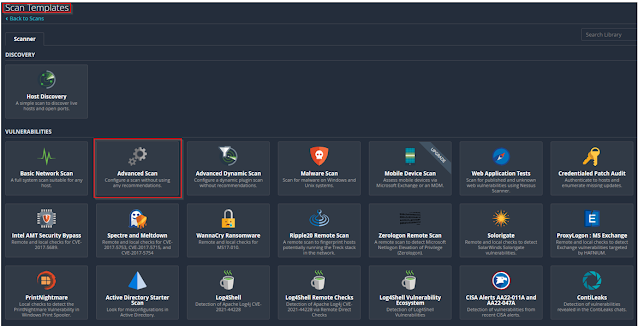

Sakatu ondoren, leiho berri bat irekiko da "Eskaneatu txantiloia" izenburuarekin. Hemen, ostalariaren aurkikuntza bat egiteko aukera eskainiko zaizu, non oinarrizko eskaneatze batek egiaztatzen duen zein ostalari dauden funtzionatzen duten eta zein portu ireki dituzten Nessus exekutatzen ari den makinaren sare barruti berean. Ahuleziak detektatzeko hainbat script exekutatzeko aukera ere egin dezakezu.

Kasu honetan, "Eskaneatze aurreratua" egingo da azterketa ahalik eta zabalena dela ziurtatzeko:

Behin hemen, hainbat parametro ezar daitezke, eta horietatik bi baino ez dira derrigorrezkoak: eskaneatzeari eman beharreko izena eta helburuak. Hala ere, eskaneatzea zein karpetatan gorde nahi duzun ere zehaztu dezakezu, horiek antolatu nahi badituzu, adibidez ikuskaturiko erakundeek, edo nori jakinarazi, eskaneatzea programatu, beharrezkoa bada kredentzialak adierazi, erabili beharreko pluginak hautatu. , beste aukera batzuen artean. Proba honetarako, oso oinarrizko analisi bat egingo da, non eskanearen izena bakarrik zehaztuko den, kasu honetan "ZeroTry" izango dena, eta xedearen helbidea, hau da, aurrekoaren "Biktima" makina dena. erakutsitako eszenatokia, 192.168.138.1 IP helbidearekin:

Probari dagokionez, eskanearen iraupena 10 minutukoa izan zela ikusten da, erabilitako puntuazio-eredua CVSS 3.0 da eta guztira 181 ahultasun identifikatu dira, 12 kritiko, 7 altu, 24 ertain, 8 baxu eta sailkatuta. 130 informazioa.

1. Ahultasunak: Aurkitutako ahultasun guztien zerrenda, larritasunaren arabera ordenatuta. Kasu honetan, ez da ostalariaren arabera bereizten, denak biltzen dira baizik. Bakoitzerako, larritasunari eta lotutako CVSSari buruzko informazioa emango da, Vulnerability Priority Rating (VPR) zuzenketaren lehentasuna zehazteko, ahultasunaren izena, zein familiari dagokion eta zenbat aldiz aurkitu den. .

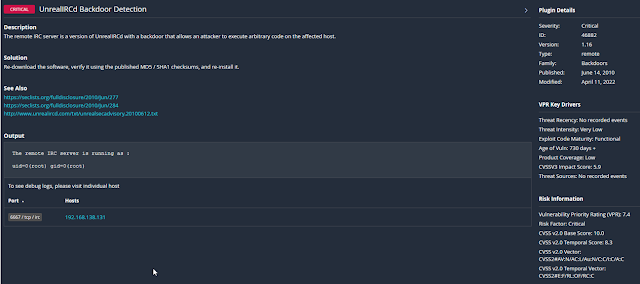

Gainera, horietako batean klik eginez gero, informazio zehatzagoa bistaratuko da, hala nola deskribapena, proposatutako irtenbidea, ahultasuna ustiatu ondoren aterabide posiblea, lotutako CVE eta beste xehetasun osagarri batzuk.

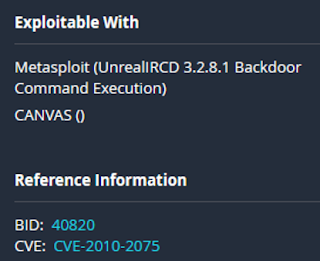

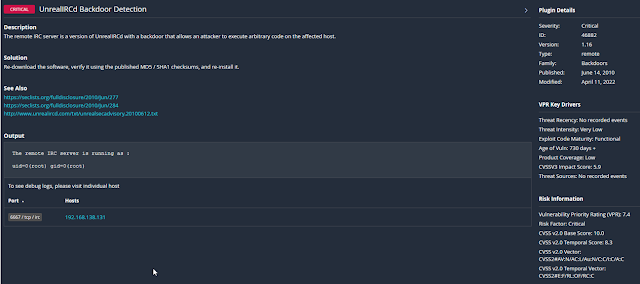

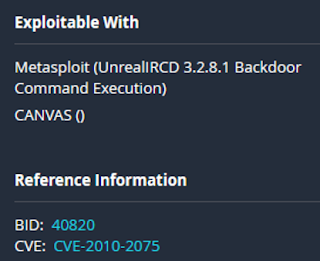

Kasu honetan, makinak UnreallRCd Backdoor Detection izena duen Backdoor familiako ahultasun bat duela ikus dezakezu, hau da, 6667 portuan exekutatzen ari den 3.2.8.1 bertsioko UnreallRCd zerbitzua ustiatu duela. Zerbitzu hau Internet Relay bat saiatzen da. Txat (IRC) zerbitzariaren softwarea, lineako txat gelak ezartzea eta kudeatzea ahalbidetzen duena komunikazioa denbora errealean osatzeko. Ahultasunak honako CVE hau dauka lotuta, CVE-2010-2075. Ahuleziaren argitalpen-data 2010/06/15a zen eta azken aldaketa 2010/06/18a izan zen eta Red Hat, Inc-ek jakinarazi zuen. Informazio gehiago NISTren webgunean aurki daiteke (https://nvd.nist.gov). /vuln/detail/CVE-2010-2075). Ahultasuna atzeko ate batez osatuta zegoen, erasotzaileek zerbitzarian komandoak exekutatu ahal izateko root erabiltzaile gisa. Ahultasuna DEBUG3_DOLOG_SYSTEM makroan sartu zen. Makro hau fitxategi-sisteman arazketa-mezuak erregistratzeko erabiltzen da. Iturburu-koderako sarbidea duen erasotzaile batek makroa aldatu zuen, mezu bat erregistratu beharrean, komando arbitrario bat exekutatu dezan.

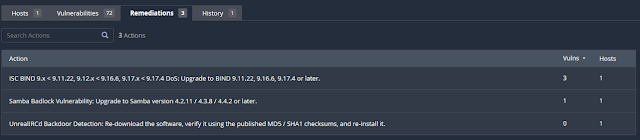

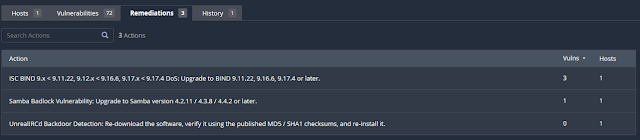

2. Konponketak: ahultasun jakin batzuei aurre egiteko gomendatutako ekintzen zerrenda aurkezten da, egin beharreko ekintzak zehaztuz, zuzenduko litzateke eta zenbat ostalariri aplikatu behar zaio ekintza bakoitza.

Kasu honetan, UnreallRCd, Samba eta ISC zerbitzuetako ahuleziak zuzentzeko 3 ekintza egitea gomendatzen da.

3. Historia: Eskaneaketa exekutatu den aldien zerrenda.

4. Txostena: Antzemandako ahultasunen txosten zehatza esportatzeko aukera, hainbat funtzio konfiguratzeko aukera emanez informazioa xehetasunez. eta aukeratu nahi duzun formatua.

Txosten hau hainbat ataletan antolatuta dago eskaneatutako ostalari kopuruaren arabera eta ahultasun guztiak biltzen ditu, "Ahultasunak" atalaren antzeko informazioa emanez.

KALIren esplotazioa

Nessus-ekin egindako eskaneatu ondoren, ahultasun ugari identifikatu dira. Bere existentzia egiaztatzeko, UnreallRCd zerbitzua Kali makina batetik ustiatzen saiatuko da Metasploit tresna erabiliz.

Nmap-ekin eskaneatuz, zerbitzua 6667 eta 6697 portuetan exekutatzen ari dela jakin daiteke:

Metasploit tresna erabiliz. Zerbitzu honetan ahultasun posible bat ustiatu dezakeen modulu bat bilatzen dugu UnrealIRCd bilaketarekin, eta honako hau aurkitzen dugu:

Metasploit moduluak ustiatu beharreko bertsioa 3.2.8.1 dela ikus daiteke, Nessusek jakinarazitakoarekin bat. Erabili beharreko modulua ezagutu ondoren, 0 erabilerarekin hautatzen da.

Hori egin ondoren, moduluak zerbitzua ustiatzeko behar dituen nahitaezko aukerak kontsultatzen dira show aukeren bidez:

Ikus dezakezunez, beharrezkoa da urruneko ostalariaren, hau da, biktimaren ataka eta IP helbidea konfiguratzea. Ez dago ataka aldatu beharrik biktimaren makinan irekitako atakarekin bat datorrelako. Hala ere, RHOST aukera ezartzea beharrezkoa bada, erabili set RHOSTS 192.168.138.131 komandoa.

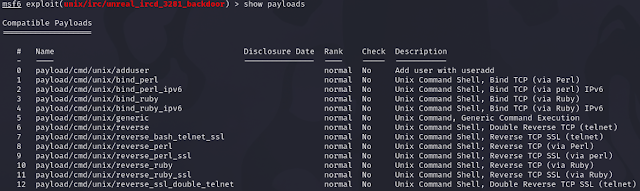

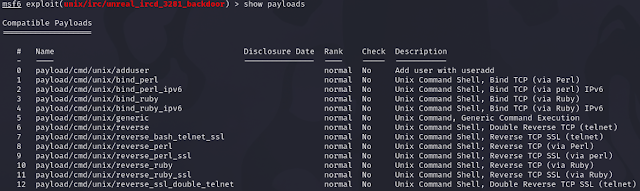

Nahiz eta derrigorrezkoa ez dirudien, garrantzitsua da aipatutako moduluan dauden kargak kontsultatzea eta erosoena aukeratzea.

Guztira 13 karga ikusten dira, lehenengoa (id 0) (payload/cmd/unix/adduser), erabiltzaile berri bat sortzeko erabiltzen dena, eta seigarrena (id 5) (payload/cmd/unix/generic) komando generikoen exekuzioa. Gainerakoek hainbat zerbitzutatik alderantzizko shell bat sortzeko aukera ematen dute. Eskuragarri dauden aukera guztien artean, zazpigarrena (id 6) hautatzea aukeratu dut (payload/cmd/unix/reverse) eta horregatik, makina erasotzailearen IP helbidea adierazi behar izan da.

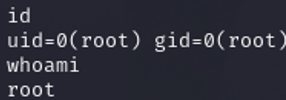

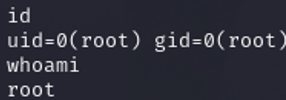

Aukerak konfiguratuta daudenean, karga exekutatu eta urruneko sarbidea lortzen da biktimaren makinara root erabiltzailearen azpian:

Honekin, Nessus tresnaren potentziala eta eraginkortasuna baloratu da.

Alternatibak

Merkatuan hainbat alternatiba daude ahultasun-analisiak egiteko, eta Nessusek potentzial handia eskaintzen duen arren, batez ere ordainpeko bertsioetan, zuhurra da eskuragarri dauden beste aukera batzuk kontuan hartzea:

1. OpenVAS (Open Vulnerability Assessment System): Nessusen antzeko funtzionalitateak eskaintzen dituen kode irekiko ahultasunak aztertzeko tresna. Sistema eragileetan, web-aplikazioetan eta datu-baseetan ahultasunen eskaneatzea eskaintzen du, azterketak programatzeko, txosten zehatzak sortzeko eta segurtasun-analisiak egiteko aukerarekin batera.

2. Rapid7 Nexpose: ahultasunak kudeatzeko tresna, sistema, sare eta web aplikazioetan ahultasunak aztertzea eskaintzen duena. Funtzionalitate aurreratuak eskaintzen ditu, hala nola, kredentzialak eskaneatzea, konfigurazio-analisia eta ahultasunen korrelazioa mehatxu aktiboekin.

3. Acunetix: Web-aplikazioetako eta web-zerbitzuetako ahuleziak identifikatzea eta konpontzea bereziki bideratzen den web-segurtasuna eskaneatzeko tresna. Web aplikazioen eskaneatze automatikoa, SQL injekzio eskaneatzea, cross-site scripting (XSS) eskaneatzea eta OWASP Top 10 ahultasunen detekzioa eskaintzen ditu.

4. Nikto: kode irekiko tresna web zerbitzariak ahultasun eta konfigurazio ez-optimoak bilatzeko. Ohiko segurtasun-arazoak identifikatzean oinarritzen da, hala nola, gaizki konfiguratutako konfigurazioak, agerian dauden konfigurazio-fitxategiak eta software-bertsio zaharkituak.

5. ZAP: OWASPk (Open Web Application Security Project) garatutako kode irekiko tresna web aplikazioetan segurtasun-probak egiteko erabiltzen dena. Web-aplikazioetarako bereziki diseinatutako ahultasunen eskaneatu eta sartze-probak egiteko gaitasunak eskaintzen ditu. ZAPek erabiltzaileei ahultasun arruntak identifikatu eta ustiatzeko aukera ematen die, hala nola SQL injekzioak, cross-site scripting (XSS) eta beste segurtasun ahultasun batzuk web aplikazioetan. Gainera, ZAPek erabiltzaile-interfaze grafiko intuitiboa (GUI) eta script-ahalmenak eskaintzen ditu segurtasun-probak automatizatzeko. Segurtasun profesionalek eta software garatzaileek tresna ezaguna eta oso erabilia da web aplikazioen segurtasuna hobetzeko.

Ondorioa

Azkenik, Nessus sistema informatikoetako ahuleziak identifikatu eta ebaluatzeko tresna bat da. Erabiltzeko erraza den interfazea, ahultasunen datu-base eguneratua eta eskaneaketa pertsonalizatzeko gaitasuna oso erabilgarriak dira bai pentesterentzat ahuleziak identifikatzeko zereginean, bai erakundeentzat beren ingurunea babesteko zereginean. Hala ere, ordainpeko bertsioak egoteak bere irisgarritasuna eta potentziala mugatzen ditu, batez ere baliabide ekonomiko urriak dituzten pertsonentzat eta enpresentzat.

Eta horrela amaitzen da Nessusen aurkezpena eta probak. Irakurketa atsegina eta ulertzeko erraza izatea espero dut. Espero dut gustatu izana eta hau ez izatea nire azken mezua!