CVE-2024-28995 – SolarWinds Serv-U Path Traversal

Celia CatalánCompartir

Continuant amb la saga dels CVEs d'aquest 2024 tenim avui el CVE-2024-28995.

La plataforma d'administració TI SolarWinds va reportar el 5 de juny passat una vulnerabilitat al seu servidor d'arxius SolarWinds Serv-U. La vulnerabilitat consisteix en un problema de path-traversal que permet a un atacant no autenticat obtenir qualsevol fitxer del sistema de fitxers a la màquina host.

Les versions afectades són:

- SolarWinds Serv-U 15.4.2 i anteriors

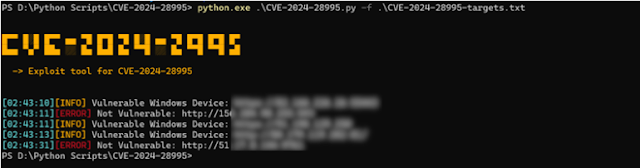

Actualment hi ha proves de concepte destinades al descobriment de la possible vulnerabilitat als sistemes d'una IP seleccionada.

La vulnerabilitat

La vulnerabilitat pot ser explotada mitjançant una petició GET molt simple a l'arrel “/”, amb els arguments a cercar “InternalDir” i “InternalFile”.

Un exemple pot ser:

En aquests payloads s'utilitzen les barres “\” per a Linux i les barres “/” per a Windows, ja que, resulta que a Serv-U només filtren les barres adequades per a la plataforma (“/” a Linux i “\” a Windows ), i després les arregla. Per tant, si s'envia les barres de manera incorrecta, la petició passa el filtre i després s'arreglen, cosa que dóna lloc a un problema time-of-check-time-of-use (TOCTOU).

Conclusió

El 17 de juny l'Agència de Seguretat d'Infraestructura i Ciberseguretat dels Estats Units (CISA) va afegir aquesta vulnerabilitat juntament amb altres més al catàleg de Vulnerabilitats Explotades Conegudes (KEV).

Aquesta vulnerabilitat ha estat catalogada amb una puntuació CVSS: 8,6 i CVE-2024-28995. Quant a la seva remediació, SolarWinds va llançar ràpidament el seu pegat Serv-U 15.4.2 Hostfix 2 i es recomana que tots els que facin ús d'aquesta plataforma actualitzin aquest pegat com més aviat millor si encara no ho han fet.

I fins aquí aquest CVE ens veiem quan surtin més C, més V i més E. Fins a la propera.

Javier Muñoz, Analista de Ciberseguretat a Zerolynx