ADExplorer - com enumerar un domini quan l'antivirus no està d'acord

Celia CatalánCompartir

En el lliurament d'avui estarem parlant sobre com enumerar un domini quan l'antivirus no hi està d'acord.

Durant una auditoria de seguretat, enumerar el domini és una tasca crucial per obtenir una visió completa de la infraestructura del domini corporatiu, per a això s'utilitzen eines de recol·lecció com SharpHound o PowerView. Tot i això, aquestes eines sovint són detectades i bloquejades per antivirus i altres mesures de seguretat implementades. A més, ateses les restriccions de temps típiques d'una auditoria, no sempre és possible evadir amb èxit aquestes defenses per fer l'enumeració desitjada.

En aquests casos, sorgeix la necessitat de cercar alternatives que no només siguin efectives, sinó també discretes. Una excel·lent alternativa és ADExplorer.exe , una eina proporcionada per Sysinternals i signada per Microsoft. En estar signada per una entitat reconeguda com a Microsoft, ADExplorer és generalment considerada com a no maliciosa i per tant, és menys probable que sigui bloquejada pels antivirus.

Això no obstant, si un atacant està aprofitant eines com ADExplorer. Es pot donar l'ocasió on la consulta LDAP pugui contenir objectClass=* o objectGuid=*. Això no és necessàriament ideal perquè, depenent de la mida de l'organització, això podria contenir una gran quantitat de dades per recuperar i podria interrompre les comunicacions entre un C2 i l'estació de treball on s'executa l'agent.

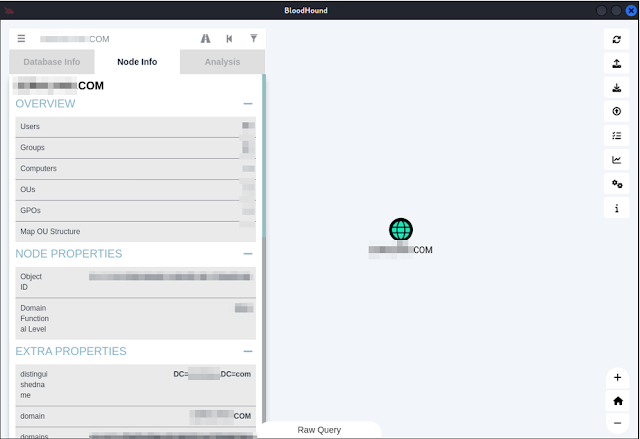

Partint de tenir un usuari de domini, ADExplorer permet inspeccionar el domini i fer un snapshot del Directori Actiu en un fitxer .dat. Tot i que aquest snapshot no conté tanta informació detallada com una extracció completa realitzada per SharpHound (no s'enumeren sessions, no proporciona un path d'atac, etc.), continua sent un punt de partida molt útil per a l'enumeració del domini.

.png)