CVE-2024-28995 – SolarWinds Serv-U Path Traversal

Celia CatalánAktie

Wir setzen die Saga der CVEs dieses Jahres 2024 fort und haben heute CVE-2024-28995.

Die IT-Verwaltungsplattform SolarWinds meldete am 5. Juni eine Schwachstelle in ihrem SolarWinds Serv-U-Dateiserver. Bei der Sicherheitslücke handelt es sich um ein Path-Traversal-Problem, das es einem nicht authentifizierten Angreifer ermöglicht, beliebige Dateien aus dem Dateisystem auf dem Host-Computer abzurufen.

Die betroffenen Versionen sind:

- SolarWinds Serv-U 15.4.2 und früher

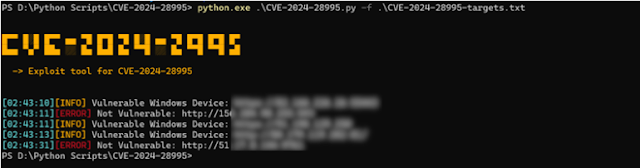

Derzeit gibt es Proofs of Concept, die darauf abzielen, die mögliche Schwachstelle in den Systemen einer ausgewählten IP aufzudecken.

Die Verletzlichkeit

Die Schwachstelle kann durch eine sehr einfache GET-Anfrage an das Stammverzeichnis „/“ mit den Suchargumenten „InternalDir“ und „InternalFile“ ausgenutzt werden.

Ein Beispiel hierfür könnte sein:

In diesen Payloads werden die Schrägstriche „\“ für Linux und die Schrägstriche „/“ für Windows verwendet, da sich herausstellt, dass sie in Serv-U nur die für die Plattform geeigneten Schrägstriche filtern („/“ in Linux und „\“ in Windows) und behebt sie dann. Wenn die Balken daher falsch übermittelt werden, passiert die Anfrage den Filter und wird dann „behoben“, was zu einem Time-of-Check-Time-of-Use-Problem (TOCTOU) führt.

Abschluss

Am 17. Juni hat die US-amerikanische Agentur für Cybersicherheit und Infrastruktursicherheit (CISA) diese Sicherheitslücke zusammen mit anderen in ihren Katalog bekannter ausgenutzter Sicherheitslücken (KEV) aufgenommen.

Diese Schwachstelle wurde mit einem CVSS-Score 8,6 und CVE-2024-28995 katalogisiert. Was die Abhilfe betrifft, hat SolarWinds schnell seinen Serv-U 15.4.2 Hostfix 2- Patch veröffentlicht und es wird empfohlen, dass jeder, der diese Plattform nutzt, diesen Patch so schnell wie möglich aktualisiert, sofern er dies noch nicht getan hat.

Und das war's mit diesem CVE. Bis zum nächsten Mal.

Javier Muñoz, Cybersicherheitsanalyst bei Zerolynx