Tragbares Expertensystem zur sicheren und halbautomatischen Erfassung digitaler Beweismittel

Celia CatalánAktie

.jpg)

Heute präsentieren wir Ihnen eine vielleicht zu einfache Analyse eines aktuellen Problems, für das wir eine Lösung vorschlagen, die wahrscheinlich nicht so einfach ist.

Wo wir sind?

Darüber hinaus verfügen derzeit nicht nur die als Cyberkriminalität eingestuften Straftaten über eine technologische Komponente, bei der es erforderlich ist, einige Ermittlungen auf einem digitalen Medium wie einem Mobiltelefon, einem Laptop oder einem Server durchzuführen.

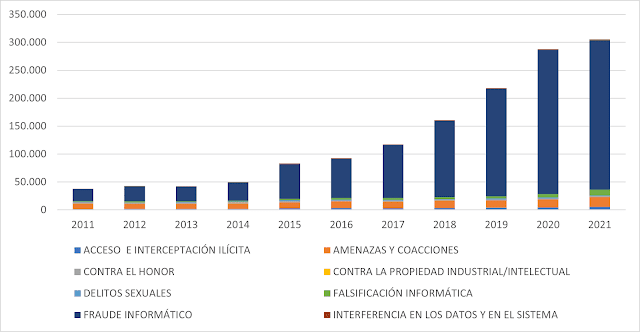

Andererseits ist die Zahl der geklärten Sachverhalte viel geringer als die der bekannten und ihr Wachstumstrend kommt nicht annähernd an den ersteren heran:

Daher steigt die Zahl der Fälle, in denen im Rahmen eines Gerichtsverfahrens die Hilfe einer computerforensischen Analyse erforderlich ist.

In Wirklichkeit ist jedoch das Vorliegen eines Rechtsstreits nicht erforderlich, damit die Durchführung einer forensischen Untersuchung einer Computerinfrastruktur ratsam ist. Viele Unternehmen nutzen intern forensische Analysemethoden, um das Auftreten von Betrug innerhalb des Unternehmens aufzuklären, zu verhindern, zu reduzieren und zu kontrollieren. Oftmals werden Proben oder Beweismittel zur späteren Verwendung in möglichen internen Kontroll- oder Gerichtsverfahren entnommen.

Fast alle forensischen Analysemethoden fassen ihre Funktionsweise in den bekannten fünf Phasen zusammen, an die wir uns erinnern dürfen:

1. Akquisition. Dabei wird eine Kopie der Informationen angefertigt, die in einem Prozess als Beweismittel vorgelegt werden können. Diese Beweise müssen ohne Veränderung der Originale unter Verwendung von Nur-Lese-Geräten oder Verfahren gesammelt werden, die garantieren, dass das Quellspeichermedium nicht überschrieben wird. Die Flüchtigkeit der Proben muss respektiert werden und ihre Sammlung hat Vorrang. Und alle Originalgeräte müssen gekennzeichnet und sicher aufbewahrt werden.

2. Konservierung. In dieser Phase sind die Haltbarkeit über einen längeren Zeitraum und die Aufbewahrungskette der gesammelten Informationen gewährleistet.

3. Analyse Es werden Techniken verwendet, die zusammen mit der Erfahrung und Intelligenz des Analytikers dabei helfen, das Was, Wie und Wer des analysierten Falles zu klären.

4ºDokumentation. Phase, in der sichergestellt wird, dass der gesamte Prozess (angewandte Informationen und Verfahren) korrekt dokumentiert und datiert ist.

5. Präsentation. Dabei werden mindestens ein Executive Report und ein weiterer technischer Bericht erstellt, in denen die Schlussfolgerungen der gesamten Analyse gesammelt werden.

Richter berücksichtigen, wie digitale Beweise gesammelt und gespeichert werden, wobei ihre Gültigkeit von den gewählten Methoden abhängt. Daher ist es offensichtlich, dass die Phasen der Erfassung und Erhaltung für den gesamten Prozess von grundlegender Bedeutung sind. Wenn in diesen Phasen Fehler gemacht werden, verlieren alle Recherchen und alle nachfolgenden Analysen ihre Gültigkeit.

Was ist das Problem?

In Elektronische Beweise – Ein grundlegender Leitfaden für Ersthelfer - ENISA schlägt die folgenden Grundsätze vor, die bei der Verwaltung digitaler Beweismittel sichergestellt werden müssen:

- Datenintegrität. Es dürfen keine Daten geändert werden, die für die Lösung eines Falles durch ein Gericht verwendet werden müssen. Die Verantwortung dafür, dass dies nicht geschieht, liegt bei der für den Tatort bzw. die Sammlung verantwortlichen Person. Wenn das aufgenommene Gerät außerdem eingeschaltet ist, sollte die Erfassung so erfolgen, dass es so wenig wie möglich verändert wird.

- Register. Es muss ein Protokoll erstellt und aktualisiert werden, in dem alle mit den gesammelten Beweisen durchgeführten Aktionen aufgeführt sind, von deren Erfassung bis hin zu jeder späteren Konsultation.

- Fachmännische Unterstützung. Zu jedem Zeitpunkt der Akquisition sollte die Intervention eines Spezialisten möglich sein, der ordnungsgemäß in digitalen Forensiktechniken geschult ist. Der Fachmann muss über ausreichende technische und rechtliche Kenntnisse sowie die erforderliche Erfahrung und Befugnis verfügen.

- Ausbildung. Wer mit digitalen Beweismitteln umgeht, muss über eine grundlegende technische und juristische Ausbildung verfügen.

- Legalität. Die entsprechende Rechtmäßigkeit muss im gesamten Prozess gewährleistet sein.

Immer unter Berücksichtigung dieser Grundsätze müssen Sie in der Akquisephase Entscheidungen treffen und komplizierte Fragen beantworten wie:

- Wo befinden sich die Informationen physisch?

- Welche Speichergeräte kopiert werden sollen.

- Sollte ein Gerät ausgeschaltet sein, um die Erfassung durchzuführen?

- Anordnung zur Anfertigung von Kopien unter Berücksichtigung der Volatilität der betreffenden Daten.

- Ist es notwendig, versteckte, nicht sichtbare oder entfernte Geräte zu suchen und zu kopieren?

- Wurden antiforensische Techniken eingesetzt, um Informationen zu verbergen?

- Bedarf an Unterstützung durch einen forensischen Spezialisten.

- Brauchen Sie einen Notar?

Am Tatort können unterschiedliche Profile von Fachleuten mit unterschiedlichem Verantwortungsniveau, unterschiedlicher Ausbildung und Erfahrung auftreten. Nicht alle können die oben genannten Fragen erfolgreich beantworten.

Offensichtlich reicht die Anzahl entsprechend qualifizierter Fachkräfte für die Durchführung dieser forensischen Akquisitionen nicht aus. Weitere Faktoren, die die Situation erschweren, sind Bewegungseinschränkungen, Telearbeit, die Notwendigkeit, in lebensfeindlichen Umgebungen zu arbeiten oder Budgetbeschränkungen.

In diesem Szenario wäre ein autonomes und tragbares System eine große Hilfe, das von einer Person ohne spezielle Schulung bedient werden könnte, um bei der sicheren Erfassung, Speicherung und Dokumentation digitaler Beweismittel zu helfen.

Was wir haben?

Auf dem Markt gibt es zahlreiche spezifische Tools zur Beweiserhebung. Einige sind kommerziell, andere können kostenlos genutzt werden. Nachfolgend hinterlassen wir Ihnen eine Liste mit einigen der repräsentativsten und am häufigsten verwendeten und vergleichen deren Hauptmerkmale:

Allen gemeinsam ist, dass sie komplex in der Anwendung sind, für ihre Nutzung eine spezielle Schulung erforderlich sind und vor allem, dass sie bei unsachgemäßer Verwendung gefährlich sein können und leicht zu unwiederbringlichen Datenverlusten führen können.

Andererseits gibt es viele Linux-Distributionen für die Computerforensik, die spezielle Tools zur Beweiserhebung bereitstellen. Aufgrund ihres Aktualisierungsgrads und ihrer Spezialisierung auf den forensischen Prozess heben wir insbesondere Folgendes hervor:

Wir alle wissen, dass es andere sehr umfassende Distributionen gibt, die nicht nur den forensischen Analyseprozess, sondern alle Bereiche im Zusammenhang mit der Cybersicherheit abdecken. Unter ihnen sind Kali Linux und BlackArch Linux, Matriux, BackBox Linux oder < a href ="https://www.parrotsec.org/">Papagei.

Sie alle verfügen über die besten Werkzeuge für die forensische Analyse und mit allen ist es möglich, digitale Beweise sicher zu beschaffen. Sie alle sind zweifellos von Wert für den Cybersicherheitsexperten. Aber im Kontext dieser Analyse haben sie alle einige Nachteile:

- Die Umsetzung kann komplex sein, wenn Sie nicht über ausreichende Kenntnisse verfügen.

- Sie benötigen eine spezielle technische Schulung, um ihre forensischen Werkzeuge nutzen zu können.

- Sie sind nicht speziell für die Erfassung digitaler Beweismittel konzipiert.

Was schlagen wir vor?

Ein System, das es ermöglicht, all diese Mängel zu beseitigen und eine spezifische Lösung für die Erfassung digitaler Beweismittel bietet, die es einem Bediener ohne große Kenntnisse ermöglicht, sicher und überall Daten und Informationen zu sammeln, die in einem Gerichtsverfahren verwendet werden könnten.

Im Folgenden erlauben wir uns, uns eine Liste von Merkmalen vorzustellen, die während der Erwerbs-, Aufbewahrungs- und Dokumentationsphase wünschenswert sind und in keiner der vorherigen Distributionen zusammen zu finden waren:

- Tragbares, dediziertes und eigenständiges integriertes System.

- Intuitive Benutzeroberfläche, einfach und leicht zu bedienen, erfordert fast keine Einarbeitung.

- Benutzeroberfläche, die Fehler aufgrund von Unwissenheit oder böswilliger Absicht vermeidet oder minimiert.

- Anleitung von Aktivitäten für unerfahrene Benutzer durch ein Expertensystem, das die Intelligenz und Erfahrung eines forensischen Analysten implementiert.

- Hilft bei der Identifizierung von Beweisen. Oft kaum oder gar nicht sichtbar.

- Sicherer Erwerb (in Integrität und Verfügbarkeit) von Speichergeräten.

- Verwendung der richtigen Technik entsprechend der Art des Beweismittels.

- Unterstützung bei der physischen Lagerung und Kennzeichnung von Akquisitionen.

- Konfiguration der Chain of Custody digitaler Beweismittel.

- Erstellung eines Aktivitätsprotokolls.

- Erstellung der Dokumentation.

Darüber hinaus könnten wir uns vorstellen, dass es nützliche Funktionen in die Analyse- und Präsentationsphasen des forensischen Prozesses integriert und so den gesamten forensischen Prozess abdecken kann. Fügen Sie sogar spezifische Informationen für die Analyse neuer Betrugsfälle, Industrie und IoT, kritischer Infrastrukturen usw. hinzu.

Stellen wir uns einen generischen Anwendungsfall vor:

Oder der allgemeine Ablauf unseres Systems:

Stellen wir uns das notwendige Datenmodell vor:

Oder wie die Benutzeroberfläche aussehen könnte:

Abschließend

Es gibt alle notwendigen Systemdesign-, Implementierungs- und Integrationstools, um ein System zu entwickeln, wie wir es uns jetzt vorgestellt haben. Es ist möglich, ein Expertensystem zu entwickeln, das Personal ohne spezielle Ausbildung in der Computerforensik dabei unterstützt, eine geführte und sichere Beschaffung der für die Aufklärung eines Sicherheitsvorfalls erforderlichen Beweise durchzuführen.

Es ist möglich, bestimmte Techniken, Verfahren und Werkzeuge in ein Expertensystem zu integrieren, das die Intelligenz eines forensischen Analysten in Software umsetzt, die von Benutzern mit geringen Kenntnissen in einer Umgebung verwendet werden kann, die eine sehr umfassende Methodik, Integrität und Dokumentation erfordert.

Soforteinsatzteams wie Sicherheitskräfte, junge forensische Experten sowie IT- und Kommunikationsfachleute könnten die Hauptnutzer sein. Die Grundsätze der Sicherheit und Integrität, nach denen es entwickelt würde, würden seinen Einsatz bei Ermittlungen und Gerichtsverfahren oder bei internen Audits in privaten oder öffentlichen Organisationen ermöglichen.

Wir hoffen, dass dieser Artikel vielen als Inspiration gedient hat. Das Vorstellen und Träumen ist kostenlos und manche lassen es sogar wahr werden. Wenn Sie einer von ihnen sind, treten Sie uns bei.

Iván Paniagua Barrilero, Lehrleiter bei Zerolynx.